Sanallaştırma (bilişim)

Sanallaştırma (İngilizce: Virtualization) bilgisayar kaynaklarının (İngilizce: resource) kullanıcılardan soyutlanması işlemine verilen isimdir. Bunu yapmak için kullanılan metodlar bilgisayar kaynaklarının paylaştırılmasını veya birleştirilmesini sağlar. Sanallaştırmanın ilk hedefi kullanıcıya bir soyutlama tabakası sunarak kullanıcıyı kaynaklardan soyutlamak. Böylece kullanıcı ve kaynaklar arasına bir mantıki katman eklenmiş oluyor. Bir hiper yönetici veya sanal makine monitörü ( VMM ), sanal makineleri oluşturan ve çalıştıran bilgisayar yazılımı, bellenim veya donanımdır . Bir hipervizörün bir veya daha fazla sanal makineyi çalıştırdığı bir bilgisayara ana makine adı verilir ve her sanal makineye konuk makinesi adı verilir. Hiper yönetici, konuk işletim sistemlerini sanal bir işletim platformuyla sunar ve konuk işletim sistemlerinin yürütülmesini yönetir. Çeşitli işletim sistemlerine sahip birden fazla aygıt, sanallaştırılmış donanım kaynaklarını paylaşabilir. Örneğin; Linux, Windows ve macOS işletim sistemlerinin tümü, tek bir fiziksel x86 makinede çalışabilir. Konuk işletim sistemleri aynı çekirdeğe sahip farklı Linux dağıtımları gibi kullanıcı alanında farklılık gösterebilse de, bu, tüm örneklerin (genellikle kapsayıcılar olarak adlandırılır) tek bir çekirdeği paylaşması gereken işletim sistemi düzeyinde sanallaştırma ile çelişir.

Yazılım bazlı sanallaştırma

Yazılım bazlı sanallaştırma çok çeşitli ve farklı amaçlarla kullanılabilir. Mesela bir işletim sistemini (İS) veya bir kullanıcı yazılımını taklit (simulation) etmek için.

İS Konteynerleri ile İS Sanallaştırması

Bu sanallaştırma türünde bir yazılıma kendisine ait bir kapalı bir konteyner ('jail') içinde eksiksiz (sanal) bir çalıştırma ortamı (İngilizce runtime environment) oluşturulur. Bu işlemde ayriyetten bir İşletim Sistemi daha çalıştırılmaz ve bundan dolayı da ev sahibi (host) işletim sistemi haricinde bir işletim sistemi de çalıştırmak mümkün değildir. İşletim sistemi konteynerleri ev sahibi işletim sistemlerinin bir altkümesidirler. Bu yaklaşımın artısı misafir sistemin ev sahibi ile iyi bütünleşmesidir. Eksisi de konteynerlerin kendisidir, yani bu konteynerlerden bir sürücü veya çekirdek modülü yüklemek mümkün değildir. İşletim sistemi konteyner misalleri: Solaris/OpenSolaris de non-global Zones, Zoning, BSD jails, Mac-on-Linux, OpenVZ, Virtuozzo, Linux-VServer ve User Mode Linux

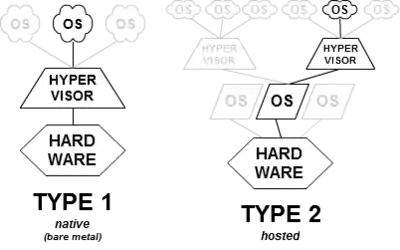

VMM veya Hypervisor ile sistem sanallaştırması

Virtual Machine Monitor (VMM) veya Hypervisor ile yapılan sanallaştırmada mevcut olan yerel (yani fiziki olarak mevcut donanım) kaynaklar akıllıca dağıtılır. Bu dağılım farklı şekillerde geçekleştirilebilir ve aşağıdaki kategorilere ayrılır. Bu işlemde her bir misafir sistemine tüm donanım unsurlarına sahip (MİB, Sürücüler, RAM vs.) komple bir bilgisayar yansıtılır. Bu yaklaşımın artısı misafir işletim sistemlerinde (neredeyse) hiçbir değişiklik yapılmasına gerek kalmadan her bir işletim sistemi kendi çekirdeği ve yazılımları ile birlikte çalışabilmesidir.

Tip 1, native veya bare-metal hipervizörler

Bu hipervizörler, donanımı kontrol etmek ve konuk işletim sistemlerini yönetmek için doğrudan sunucunun donanımında çalışırlar. Bu nedenle, bazen bare metal9 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. hipervizörleri denir. IBM'in 1960'larda geliştirdiği ilk hipervizörler, native hipervizörlerdi..[1] Bunlara SIMMON1 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. test yazılımı ve CP/CMS30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi. işletim sistemi (IBM'in z/VM3 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi.'nin selefi) dahil edildi. Modern eşdeğerler arasında AntsleO'lar[2], Xen, XCP-ng13 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., SPARC için Oracle VM Sunucusu1 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., x86 için Oracle VM Sunucusu30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi., Microsoft Hyper-V, Xbox One sistem yazılımı14 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. ve VMware ESX30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi./ESXi bulunur.

Tip 2 veya Hosted hipervizörler

Bu hipervizörler, diğer bilgisayar programlarında olduğu gibi geleneksel bir işletim sisteminde (OS) çalışır. Konuk işletim sistemi, ana bilgisayarda bir işlem olarak çalışır. Tip 2 hipervizörleri, konuk işletim sistemlerini ana bilgisayar işletim sisteminden soyutlar. VMware Workstation5 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., VMware Player1 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., VirtualBox3 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., Mac için Parallels Desktop30 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi. ve QEMU tip 2 hiper yönetici örnekleridir.

Bu iki tip arasındaki ayrım her zaman net değildir. Örneğin, Linux'un Çekirdek Tabanlı Sanal Makinesi3 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. (KVM) ve FreeBSD'nin BHyVe1 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., ana bilgisayar işletim sistemini etkili bir tip 1 hiper yöneticiye[3] dönüştüren çekirdek modülleri3 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi.[4]. Aynı zamanda, Linux dağıtımları ve FreeBSD hala genel amaçlı işletim sistemleri olduğundan, VM kaynakları için birbirleriyle rekabet eden uygulamalar, KVM ve bhyve de tip 2 hiper denetleyiciler olarak kategorize edilebilir.[5]

Yazılım sanallaştırması

Yazılım sanallaştırmasında (application virtualization) kullanıcı veya sunucu yazılımlarının yerel sistemde yüklenmeden çalıştırılmasıdır. Bunun için sanallaştırılan yazılıma bir sanal ortam oluşturlulmakta ve bu ortamda tüm Registry-kayıtları, dosyalar ve diğer birleşen unsurlar içermektedir. Bu sanal ortam yazılım ve işletim sistemi arasında bir tampon görevini yaparak başka yazılım veya işletim sisteminle çarpışmaları önler. Misaller: Microsoft Application Virtualization, Citrix Application Streaming, VMware ThinApp, Thinstall vs.

Donanım bazlı sanallaştırma

Bu sanallaştırma türünde donanımın tümü (mesela LPAR) veya bazı kısımları (mesela Merkezi işlem biriminde İntel-VT veya AMD-V) sanallaştırılabilir.

Anabilgisayar kökenleri

Tam sanallaştırma sağlayan ilk hipervizörler, Ocak 1967'de üretime başlayan ve IBM'in CP/CMS işletim sisteminin ilk versiyonu olan test aracı SIMMON ve IBM'in araştırma sistemi CP-40 idi. CP-40, sanallaştırmaya izin veren önemli bir özellik olan Dynamic Address Translation'ı desteklemek için IBM Cambridge Scientific Center'da değiştirilmiş bir S/360-40 üzerinde çalıştı. Bu süreden önce, bilgisayar donanımı yalnızca birden fazla kullanıcı uygulamasının aynı anda çalışmasına izin verecek kadar sanallaştırılmıştı (bkz. CTSS ve IBM M44/44X). CP-40 ile donanımın denetleyici durumu da sanallaştırılarak birden fazla işletim sisteminin aynı anda ayrı sanal makine bağlamlarında çalışmasına izin verildi.

Programcılar yakın zamanda, tam sanallaştırma yapabilen ilk üretim bilgisayarı olan IBM System/360-67 için CP-40'ı (CP-67 olarak) uyguladılar .IBM, bu makineyi ilk kez 1966'da gönderdi; sanal bellek için sayfa çeviri tablosu donanımı ve I/O ve interrupt işlemesi de dahil olmak üzere tüm çekirdek görevlerinin tam olarak sanallaştırılmasını sağlayan diğer teknikleri içeriyordu.(“Resmi” işletim sistemi, kötü niyetli TSS/360'ın tam sanallaştırma kullanmadığına dikkat edin.) Hem CP-40 hem de CP-67, 1967'de üretime başladı. CP/CMS ,IBM müşterilerine 1968'den 1970'lerin başlarına, desteksiz olarak kaynak kod biçiminde ulaşılabilirdi.

CP/CMS, IBM'in ana bilgisayarları için sağlam zaman paylaşımı sistemleri kurma girişiminin bir parçası oldu. Aynı anda birden fazla işletim sistemi çalıştırarak, hiper yönetici sistem sağlamlığını ve dengesini arttırdı: Bir işletim sistemi çökse bile, diğerleri kesintisiz çalışmaya devam ederdi. Aslında, bu bile işletim sistemlerinin beta veya deneysel sürümlerinin —yeni donanımlar için bile olsa[6]— kararlı ana üretim sistemini tehlikeye atmadan ve maliyetli ek geliştirme sistemleri gerektirmeden konuşlandırılıp hata ayıklanmasına izin verdi.

IBM, 1970 yılında System/370 serisini herhangi bir sanallaştırma özelliği olmadan duyurdu, ancak Ağustos 1972 Gelişmiş İşlev duyurusunda sanal bellek desteği ekledi. Takip eden tüm sistemlerinde (zSeries hattı gibi tüm modern IBM anabilgisayarları, 1960'lar dönemi olan IBM S/360 hattıyla geriye dönük uyumluluğu koruyor) sanallaştırma özelliği mevcut. 1972 duyurusu, S/370 için CP/CMS'nin bir yeniden uygulaması olan VM/370'ı da içeriyordu. CP/CMS'den farklı olarak, IBM bu sürüm için destek sağladı (yine de birkaç sürüm için kaynak kod biçiminde dağıtılmış olmasına rağmen).VM, donanım arayüzlerinin sadece bazılarının değil, hepsinin sanallaştırıldığını vurgulayarak Sanal Makine anlamına gelir. Hem VM hem de CP/CMS, üniversiteler, kurumsal kullanıcılar ve zaman paylaşımı sağlayıcılarının yanı sıra IBM dahilinde erken kabul görmüş ve hızlı bir gelişim göstermişlerdir. Kullanıcılar, modern açık kaynaklı projelerde görülen trendleri öngörerek devam eden gelişimde aktif rol oynadılar.Bununla birlikte, bir dizi tartışmalı ve acı savaşta, zaman paylaşımı, IBM'in politik mücadelesiyle toplu işleme için kaybedilmiş ve VM, yıllar boyunca IBM'in "diğer" ana bilgisayar işletim sistemi olarak kaldı ve MVS'yi kaybetti. 2000'den itibaren z/VM ürünü olarak, örneğin zSeries Linux için bir platform olarak popülerlik ve desteğin yeniden dirilişini yaşadı.

Yukarıda belirtildiği gibi, VM kontrol programı, sanal bir makinede kullanılan DIAG ("Diagnose", opcode x'83 ') komutlarını arayarak alan bir hipervizör çağrısı işleyicisi içerir. Bu, dosya sistemi erişiminin ve diğer işlemlerin hızlı yoldan sanallaştırılmamış olarak yürütülmesini sağlar (DIAG, normal programlamada kullanılmayan modele bağlı ayrıcalıklı bir talimattır ve dolayısıyla sanallaştırılmaz). Bu nedenle "ana bilgisayar" işletim sistemine bir sinyal olarak kullanılabilir). CP/CMS sürüm 3.1'de ilk kez uygulandığında, DIAG'ın kullanımı, Sistem/360 Supervisor Call instruction (SVC) benzer olan ancak sistemin SVC'nin sanallaştırılmasını değiştirmeyi veya genişletmeyi gerektirmeyen bir işletim sistemi arayüzü sağladı.

1985 yılında IBM, mantıksal bölümleri (LPAR) yönetmek için PR/SM hipervizörünü tanıttı.

x86 sistemleri

2005'ten itibaren CPU satıcıları, ürünlerine donanım sanallaştırma yardımı eklediler; örneğin: Intel VT-x5 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. (Vanderpool kodlu) ve AMD-V5 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. (Pacifica kodlu).

Alternatif bir yaklaşım, konuk işletim sisteminin, hipervizörün simüle ettiği makine I/O talimatlarını uygulamak yerine, hipervizöre sistem çağrıları yapmak için değiştirilmesini gerektirir.Buna Xen'de paravirtualization14 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi., Parallels Workstation5 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi.'da "hiper çağrı" ve IBM'in VM3 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi.'sinde "DIAGNOSE kodu" denir. Hepsi gerçekten aynı şey, altta yatan hiper denetçiye bir sistem çağrısı. Mach31 Mart 2019 tarihinde Wayback Machine sitesinde arşivlendi. ve L412 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. gibi bazı mikro çekirdekler, konuk işletim sistemlerinin "paravirtualization14 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi."'a mümkün olacak şekilde yeterince esnektir.

Güvenlik uygulamaları

Hyperjacking14 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. olarak bilinen, işletim sisteminin altına hiper yönetici olarak kendilerini yükleyen, kötü amaçlı yazılım ve rootkitler tarafından hipervizör teknolojisinin kullanılması, kötü amaçlı yazılımın işletim sisteminin herhangi bir işlemini (bir parola giren biri gibi) işlemlerini engelleyebileceği için tespit etmelerini zorlaştırabilir. kötü amaçlı yazılımdan koruma yazılımı mutlaka onu algılar (kötü amaçlı yazılım tüm işletim sisteminin altında çalıştığı için). Konseptin uygulamasının, SubVirt laboratuvarının kök setinde (Microsoft ve University of Michigan araştırmacıları[7] birlikte geliştirilmiştir) ve Blue Pill malware14 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. paketinde gerçekleştiği iddia edildi. Bununla birlikte, bu tür iddialar, hiper yönetici tabanlı bir kök setinin varlığını tespit etmenin mümkün olacağını iddia eden diğerleri tarafından tartışılmıştır.[8]

2009 yılında, Microsoft ve Kuzey Carolina Eyalet Üniversitesi'nden araştırmacılar, çekirdek modu kök kitlelerine karşı genel koruma sağlayabilen Hooksafe10 Nisan 2019 tarihinde Wayback Machine sitesinde arşivlendi. adlı bir hiper yönetici katmanı anti-rootkit sergilediler.[9]

Dış bağlanlatılar

Kaynakça

- Meier, Shannon (2008). "IBM Systems Virtualization: Servers, Storage, and Software" (PDF). ss. 2, 15, 20. 1 Ağustos 2016 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 22 Aralık 2015.

- "antsleOS Architecture - antsle Docs". docs.antsle.com (İngilizce). 7 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 28 Haziran 2018.

- Graziano, Charles (2011). "A performance analysis of Xen and KVM hypervisors for hosting the Xen Worlds Project". Graduate Theses and Dissertations. Iowa State University. 2 Mayıs 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 29 Ocak 2013.

- Dexter, Michael. "Hands-on bhyve". CallForTesting.org. 7 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 24 Eylül 2013.

- Pariseau, Beth (15 Nisan 2011). "KVM reignites Type 1 vs. Type 2 hypervisor debate". SearchServerVirtualization. TechTarget. 7 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 29 Ocak 2013.

- See History of CP/CMS for virtual-hardware simulation in the development of the System/370

- "SubVirt: Implementing malware with virtual machines" (PDF). University of Michigan, Microsoft. 3 Nisan 2006. 20 Mayıs 2018 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 15 Eylül 2008.

- "Debunking Blue Pill myth". Virtualization.info. 11 Ağustos 2006. 14 Şubat 2010 tarihinde kaynağından arşivlendi. Erişim tarihi: 10 Aralık 2010.

- Wang, Zhi; Jiang, Xuxian; Cui, Weidong; Ning, Peng (11 Ağustos 2009). Countering Kernel Rootkits with Lightweight Hook Protection (PDF). Proceedings of the 16th ACM Conference on Computer and Communications Security. CCS '09. Chicago, Illinois, USA: ACM. CiteSeerX 10.1.1.147.9928 $2. doi:10.1145/1653662.1653728. ISBN 978-1-60558-894-0. 29 Aralık 2009 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Kasım 2009.