Güç analizi

Kriptografide güç analizi, saldırganın bir kriptografik donanım cihazının (akıllı kart, kurcalamaya dayanıklı 26 Haziran 2018 tarihinde Wayback Machine sitesinde arşivlendi. "kara kutu" veya entegre devre) güç tüketimini incelediği bir yan kanal saldırısı 7 Ağustos 2020 tarihinde Wayback Machine sitesinde arşivlendi. biçimidir. Saldırı, kriptografik anahtarları ve diğer gizli bilgileri cihazdan invaziv olmayan bir şekilde çıkarabilir.

Basit Güç Analizi (SPA), güç izlerini veya zaman içindeki elektriksel aktivite grafiklerini görsel olarak yorumlamayı içerir. Diferansiyel Güç Analizi (DPA), bir saldırganın birden fazla kriptografik işlemden toplanan verilerin istatistiksel analizi yoluyla kriptografik hesaplamalar içindeki ara değerleri hesaplamasına izin verebilen daha gelişmiş bir güç analizi biçimidir. SPA ve DPA 1998 yılında Paul Kocher 3 Mayıs 2020 tarihinde Wayback Machine sitesinde arşivlendi., Joshua Jaffe ve Benjamin Jun tarafından açık kriptoloji topluluğuna tanıtıldı.[1]

Basit Güç Analizi

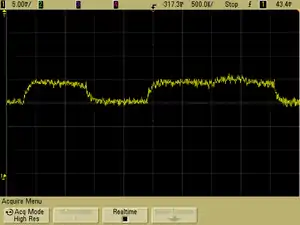

Basit Güç Analizi (SPA), bir cihaz tarafından zaman içinde kullanılan elektrik akımı grafiklerinin görsel olarak incelenmesini içeren bir yan kanal saldırısı 7 Ağustos 2020 tarihinde Wayback Machine sitesinde arşivlendi. dır. Güç tüketimindeki farklılıklar, cihaz farklı işlemler gerçekleştirdiğinde ortaya çıkar. Örneğin, bir mikroişlemci tarafından gerçekleştirilen farklı talimatlarda farklı güç tüketimi profilleri olacaktır. Sonuç olarak, DES şifrelemesi kullanan bir akıllı karttan yapılan bir güç izlemesinde, on altı tur net bir şekilde görülebilir. Benzer şekilde, RSA uygulamalarındaki kareleme ve çarpma işlemleri çoğu zaman ayırt edilebilir ve bu da bir rakibin gizli anahtarı hesaplamasını sağlar. Güç tüketimindeki değişikliklerin büyüklüğü küçük olsa bile, standart dijital Osiloskoplar veri kaynaklı varyasyonları kolayca gösterebilir. Frekans filtreleri ve ortalama işlevleri (osiloskoplarda yerleşik olanlar gibi) genellikle yüksek frekanslı bileşenleri filtrelemek için kullanılır.

Diferansiyel Güç Analizi

Diferansiyel Güç Analizi (DPA), bir kriptosistemden 3 Nisan 2020 tarihinde Wayback Machine sitesinde arşivlendi. güç tüketimi ölçümlerinin istatistiksel olarak analiz edilmesini içeren bir yan kanal saldırısı 7 Ağustos 2020 tarihinde Wayback Machine sitesinde arşivlendi. dır. Saldırı, gizli anahtarlar kullanarak işlem yaparken mikroişlemcilerin veya diğer donanımların güç tüketiminindeki değişikliğini açığa çıkarır. DPA saldırıları, basit güç analizi kullanılarak analiz edilemeyecek kadar fazla gürültü içeren ölçümlerden sırları alabilen sinyal işleme ve hata düzeltme özelliklerine sahiptir. DPA kullanarak, bir düşman, savunmasız bir akıllı kart veya başka bir cihaz tarafından gerçekleştirilen birden fazla kriptografik işlemden güç tüketimi ölçümlerini analiz ederek gizli anahtarlar elde edebilir.

Yüksek Mertebeden Diferansiyel Güç Analizi

Yüksek Mertebeden Diferansiyel Güç Analizi (HO-DPA), DPA saldırısının gelişmiş bir şeklidir. HO-DPA, analize birden çok veri kaynağının ve farklı zaman ofsetlerinin dahil edilmesini sağlar. Analiz karmaşık olduğundan ve savunmasız cihazların çoğu SPA veya DPA ile daha kolay kırılabileceğinden, HO-DPA, SPA ve DPA'dan daha az yaygın olarak uygulanmaktadır.[2]

Güç Analizi ve Algoritmik Güvenlik

Güç analizi, 'kurcalamaya dayanıklı' olmadığı takdirde donanımın "iç kısmını görmek" için bir yol sağlar. Örneğin, DES'in Anahtar Çizelgesi 28 bitlik anahtar kayıtlarının döndürülmesini içerir. Birçok uyarlama, 1 olup olmadığını görmek için en az önemli biti kontrol eder. Öyleyse, cihaz kaydı sağa kaydırır ve sol uçtaki başa 1'i ekler. Bit sıfırsa, kayıt, 1'i başa eklemeden sağa kaydırılır. Güç analizi, bir rakibin gizli anahtarın bitlerini belirlemesine izin vererek, bu süreçleri birbirinden ayırabilir.

AES ve Üçlü DES gibi matematiksel olarak güçlü olduğuna inanılan algoritma uyarlamaları, güç analizi saldırıları kullanarak sıradan bir şekilde kırılabilir. Sonuç olarak, güç analizi saldırıları algoritmik kriptanaliz ve uygulama güvenliği unsurlarını birleştirir.

Standartlar ve Pratik Güvenlik Endişeleri

Cihazların fiziksel olarak bir düşmanın eline geçebileceği uygulamalar için, güç analizine karşı koruma genellikle büyük bir tasarım gereksinimidir. Güç analizlerinin ayrıca ücretli televizyon sistemlerinde kullanılan koşullu erişim modüllerine karşı kullanıldığı bildirilmiştir.[3]

Güç analizi saldırılarını gerçekleştirmek için gerekli ekipman yaygın olarak bulunmaktadır. Örneğin, çoğu dijital depolama osiloskopu gerekli veri toplama işlevselliğini sağlar ve veri analizi tipik olarak geleneksel PC'ler kullanılarak gerçekleştirilir. Test laboratuvarları için tasarlanmış ticari ürünler de mevcuttur.[4]

Basit ve Diferansiyel Güç Analizi Saldırılarını Önleme

Düşmanın izlemesi normalde pasif olduğundan, güç analizi saldırıları genellikle bir cihaz tarafından tespit edilemez. Ayrıca, saldırı invaziv değildir. Sonuç olarak, fiziksel muhafazalar, denetim yetenekleri ve saldırı dedektörleri etkisizdir. Bunun yerine, kriptosistem mühendisleri, cihazların güç varyasyonlarının rakipler tarafından kullanılabilecek bilgileri açığa çıkarmamasını sağlamalıdır.

Basit güç analizi, kriptografik yazılımın yürütülmesinde koşullu dalların sonucunu kolayca ayırt edebilir, çünkü bir cihaz koşullu dalın alınıp alınmamasına bağlı olarak farklı şeyler yapar (farklı güç tüketir). Bu nedenle, kriptografik yazılım uyarlamalarındaki koşullu dalları etkileyen hiçbir gizli değerin bulunmamasına dikkat edilmelidir. Mikrokod farkları, derleyiciler tarafından sunulan dallar ve çarpanlardaki güç tüketimi varyasyonları gibi diğer varyasyon kaynakları da genellikle SPA güvenlik açıklarına yol açar.

Güç tüketimindeki küçük farklılıklar bile istismar edilebilir zayıflıklara yol açabileceğinden, diferansiyel güç analizini önlemek daha zordur. Bazı karşı önlem stratejileri, kriptografik işlemlerin, kriptografik işlemden sağ çıkan bazı matematiksel ilişkilerin gerçek değeriyle ilişkili veriler üzerinde gerçekleşeceği şekilde algoritmik değişiklikler içerir. Bir yaklaşım, değerlerini rastgele seçmek için körleştirme (blinding) 28 Şubat 2020 tarihinde Wayback Machine sitesinde arşivlendi. parametrelerini içerir. DPA saldırılarının etkinliğini azaltmak için diğer karşı önlem stratejileri donanım değişikliklerini içerir: çip iç saat frekansının değiştirilmesinin, geleneksel DPA'nın algoritmik geliştirmelerine karşılık olarak elektrik sinyallerini senkronize olmadığı düşünülmektedir.[5][6]

Patentler

Akademik literatürde SPA ve DPA saldırılarını önlemek için birçok teknik önerilmiştir. RSA gibi genel anahtar sistemleri tipik olarak altta yatan cebirsel yapıların özelliklerinden yararlanılarak korunurken (RSA söz konusu olduğunda bu çarpımsal olarak homomorfik özellik olacaktır), blokiperler gibi simetrik olarak anahtarlanmış ilkeller farklı yöntemler gerektirir, örneğin "maskeleme".

RamBus gibi bazı şirketler DPA savunma mekanizmaları üzerinde fikri mülkiyet iddiasında bulunuyor.[7].

Kaynakça

- P. Kocher, J. Jaffe, B. Jun, Differential Power Analysis 9 Ocak 2018 tarihinde Wayback Machine sitesinde arşivlendi., technical report, 1998; later published in Advances in Cryptology – Crypto 99 Proceedings, Lecture Notes in Computer Science Vol. 1666, M. Wiener, ed., Springer-Verlag, 1999.

- Paul Kocher, Joshua Jaffe, Benjamin Jun, "Introduction to Differential Power Analysis and Related Attacks (1998) 9 Aralık 2018 tarihinde Wayback Machine sitesinde arşivlendi."

- "Home Page - Cyber-Piracy: The Truth". 13 Kasım 2002 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2020.

- "DPA Workstation Analysis Platform". Rambus. 8 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2020.

- Xavier Charvet, Herve Pelletier, "Improving the DPA attack using wavelet transform (2005) 4 Mart 2016 tarihinde Wayback Machine sitesinde arşivlendi."

- Jasper van Woudenberg, Mark Witteman, Bram Bakker "Improving differential power analysis by elastic alignment (2011)"

- "Licensed Countermeasures". Rambus. 17 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2020.